Le célèbre botnet est de retour : l’activité d’Emotet, multipliée par trois en seulement un mois.

Emotet, un botnet et, selon Europol, le « plus dangereux malware au monde », a présenté une croissance internationale de plus de 200% en mars 2022, selon la t

élémétrie Kaspersky. Cette croissance laisse supposer que l’acteur malveillant derrière le botnet a pris des mesures pour accroitre significativement ses activités malveillantes pour la première fois depuis son retour en novembre 2021. Ces découvertes font partie du récent rapport de recherche de Kaspersky qui dissèque les modules Emotet et ses récentes activités.

Emotet est à la fois un botnet, un réseau contrôlé de périphériques infectés utilisés pour des attaques sur d’autres appareils, et un malware capable d’extraire différents types de données, souvent d’ordre financier, des appareils infectés. Opéré par des acteurs malveillants expérimentés, il est devenu l’un des principaux acteurs de l’écosystème du cybercrime. Emotet a été démantelé à la suite d’actions communes des forces de l’ordres de différents pays en janvier 2021. Néanmoins, le botnet est réapparu en novembre 2021 et n’a cessé d’accroitre ses activités depuis. D’abord, en se propageant via Trickbot, un différent réseau de bots, et maintenant par lui-même au moyen de différentes campagnes de spam malveillantes.

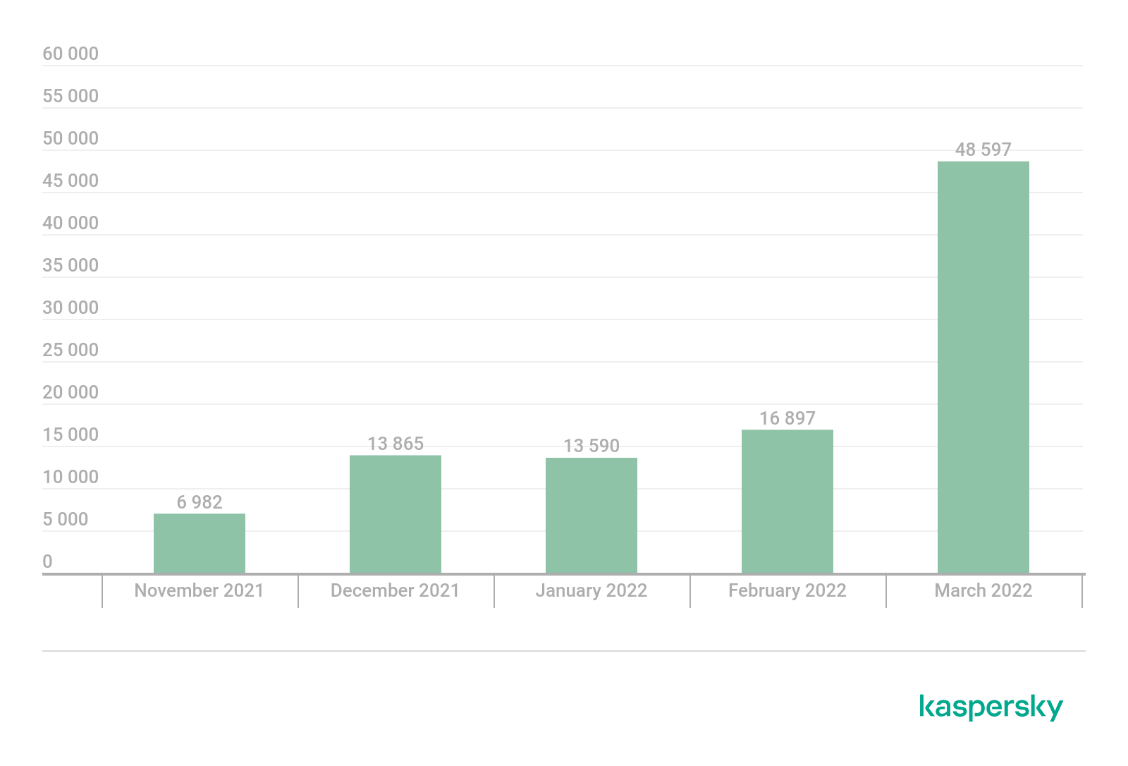

La télémétrie Kaspersky a montré que le nombre de victimes a considérablement augmenté en passant de 2848 en février 2022 à 9086 en mars 2022, attaquant ainsi plus de 3 fois plus d’utilisateurs. Le nombre d’attaques détectées par des solutions Kaspersky a augmenté parallèlement – passant ainsi de 16897 en février à 48597 en mars.

Dynamiques de détection d’Emotet entre novembre 2021 et mars 2022

Une infection type d’Emotet débute par des emails de spam qui contiennent des pièces jointe Microsoft Office contenant une macro malveillante. À l’aide de cette macro, l’acteur peut lancer une commande PowerShell malveillante pour déposer et lancer un chargeur de module, qui peut ensuite communiquer avec un serveur de commande et de contrôle pour télécharger et lancer des modules. Ces modules peuvent effectuer une variété de tâches différentes sur l’appareil infecté. Les chercheurs de Kaspersky ont pu récupérer et analyser 10 des 16 modules, la plupart ayant été utilisés par Emotet dans le passé sous une forme ou une autre.

La version actuelle d’Emotet peut créer des campagnes de spams automatisées qui se propagent ensuite sur le réseau depuis les appareils infectés, en extrayant les courriels et les adresses électroniques des applications Thunderbird et Outlook et en collectant les mots de passe des navigateurs web les plus populaires tels qu’Internet Explorer, Mozilla Firefox, Google Chrome, Safari et Opera afin de recueillir les données des comptes de divers clients de messagerie.

« Emotet était un réseau très avancé redouté par de nombreuses organisations dans le monde. Son arrestation a constitué une étape importante dans la diminution des menaces à l’échelle mondiale en permettant de démanteler son réseau et en le retirant de la liste des principales menaces pendant plus d’un an. Bien que le nombre d’attaques ne soit pas comparable à l’ampleur précédente des opérations d’Emotet, le changement de dynamique indique une activation significative des opérateurs du botnet et une forte probabilité d’augmentation de la propagation de cette menace dans les mois à venir« , commente Alexey Shulmin, chercheur en sécurité chez Kaspersky.

Regardez notre documentaire sur le démantèlement d’Emotet sur Tomorrow Unlocked

Découvrez-en plus sur les modules d’Emotet sur Securelist

Pour aider les entreprises à se protéger d’Emotet et des botnets similaires, les experts suggèrent de prendre les mesures suivantes le plus rapidement possible :

- Restez informés. Vérifiez les nouveaux développements concernant Emotet. Vous pouvez le faire de plusieurs manières, notamment en visitant le centre de ressources Kaspersky ou en effectuant vos propres recherches.

- Ne téléchargez pas les pièces jointes douteuses des courriels de spam et ne cliquez pas sur les liens suspects. Si vous n’êtes pas sûr qu’un courriel soit faux, évitez les risques et contactez l’expéditeur. Si l’on vous demande d’autoriser l’exécution d’une macro sur un fichier téléchargé, ne le faites en aucun cas et supprimez immédiatement le fichier. De cette façon, vous ne donnerez aucune chance à Emotet de s’introduire dans votre ordinateur.

- Utilisez des applications de banque en ligne disposant de solutions d’authentification multifactorielles.

- Veillez à installer un programme complet de protection contre les virus et les logiciels malveillants, tel que Kaspersky Internet Security, et demandez-lui d’analyser régulièrement votre ordinateur pour détecter toute vulnérabilité. Vous bénéficierez ainsi de la meilleure protection possible contre les derniers virus, logiciels espions, etc.

- Assurez-vous que vos logiciels sont à jour – y compris votre système d’exploitation et toute application logicielle, (les attaquants exploitent les failles des programmes les plus utilisés pour s’introduire dans le système).

- Investissez régulièrement dans des formations de sensibilisation à la cybersécurité pour les employés afin de leur apprendre les meilleures pratiques, comme ne pas cliquer sur les liens ou ouvrir les pièces jointes reçues de sources non fiables. Complétez cette formation d’une simulation d’attaque de phishing pour vous assurer qu’ils savent distinguer les emails de phishing.